El programa malicioso es capaz de mantenerse oculta y robar dinero, además de realizar campañas para sustraer datos sensibles de las personas.

14/12/18 | Por Noticias TNE

A través un comunicado, la firma de seguridad ESET dio a conocer la existencia de un nuevo troyano que afecta al sistema operativo Android y que es capaz de evadir el factor de doble autenticación de la aplicación de PayPal, permitiéndole obtener acceso a datos de la cuenta del usuario y robarles dinero.

El malware mezcla las capacidades de un troyano bancario controlado a distancia con una técnica que saca ventaja del servicio de accesibilidad de Android con la intención afectar a las personas que utilizan PayPal. El programa malicioso se hace pasar como una solución que contribuye a optimizar el rendimiento de la materia y se propaga a través de tiendas de aplicaciones de terceros.

Una vez que se descarga, el ícono de la app queda oculto, para luego realizar dos funciones: sustraer dinero de la cuenta de la víctima a través de la activación de un servicio de accesibilidad malicioso, el cual imita los clics que el usuario efectúa a la hora de enviar dinero a través de PayPal.

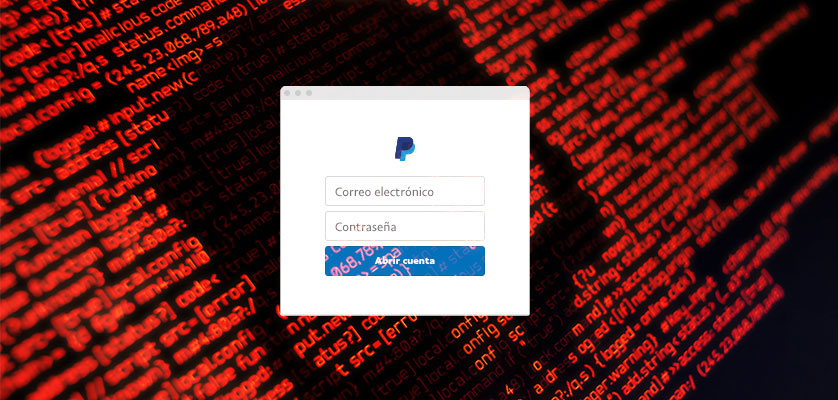

La segunda es la utilización de falsas pantallas para llevar a cabo campañas de phishing a través de aplicaciones legítimas como Google Play, WhatsApp, Skype, Viber y Gmail, por ejemplo. Con esta modalidad lo que se busca es cobra las credenciales de acceso a la cuenta oficial.

“Sospechamos que esto se conecta con la funcionalidad dirigida a PayPal, ya que PayPal envía notificaciones por correo por cada transacción que se realiza”, explicó Lukas Stefanko, investigador de malware en ESET. “Con acceso a la cuenta de Gmail de la víctima, los atacantes pueden eliminar dichos correos para pasar desapercibidos durante más tiempo”.

Las funcionalidades superpuestas de este programa malicioso quedan desplegadas en pantallas en primer plano, manteniéndose fijas, impidiendo que el usuario puede salir de ellas. Esto le deja la única opción de ingresar datos en los formularios, pero esto no resulta del todo dañino porque basta con que la persona ingrese cualquier información para que la pantalla desaparezca.

Además de las dos principales funciones descritas anteriormente, y dependiendo de los comandos recibidos desde su servidor C&C, el malware también puede: interceptar y enviar mensajes SMS; así como borrarlos; hacer modificaciones en la aplicación por defecto SMS (anulando, sistemas de doble factor de autenticación basados en SMS); obtener contactos; hacer y responder llamadas; obtener la lista de apps instaladas y ejecutarlas; y por último, iniciar comunicación “socket”.

Las recomendaciones para evitar ser afectados son: descargar app solamente de la tienda oficial de Google Play, revisar calificaciones y comentarios, pone atención a los permisos que se les concede y mantener los dispositivos actualizados con los últimos parches de seguridad.

Te puede interesar también: