La gran mayoría de las organizaciones está lejos de tener una visión completa de las actividades de sus colaboradores, lo que podría apuntar a un peligro inmediato a su información estratégica.

L as empresas modernas que aspiran a mejorar la eficiencia frecuentemente aprovechan las ventajas de las nuevas tecnologías para reducir costos. Sin embargo, los datos críticos de una organización hoy en día están dispersos en diferentes lugares dentro de nubes públicas o privadas, medios extraíbles como memorias USB y en los dispositivos móviles de empleados, mezclándose al azar con sus datos personales.

Actualmente es difícil ver cómo y dónde se utiliza la información que se disemina a través de las aplicaciones propias de la compañía. De esta forma, las vulnerabilidades basadas en las personas desestabilizan hasta las redes con mayor protección y reducen en gran medida la eficacia de las inversiones en seguridad cibernética.

El 74% de las organizaciones están preocupadas por colaboradores negligentes o maliciosos que podrían constituir una amenaza interna, ya que las posibles pérdidas ascienden a más de cinco millones de dólares por cada incidente1.

Esta situación es lo suficientemente grave como para que un tercio de las empresas hayan sufrido una filtración causada por un empleado.

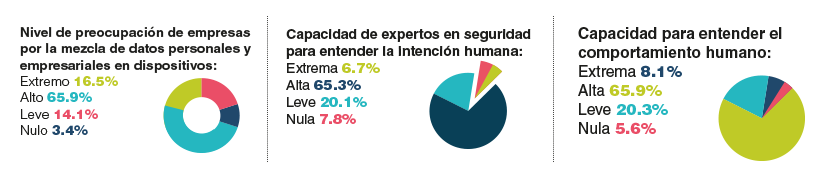

Para visualizar los problemas comunes y así determinar una estrategia enfocada en el futuro que vaya más allá de sólo buscar la reparación de infraestructura, se realizó un estudio a más de mil 200 expertos en ciberseguridad de todo el mundo2 que reveló las siguientes tendencias:

Falta de visibilidad: resulta difícil mantener la capacidad de visualizar la manera en que los empleados utilizan información empresarial en los dispositivos personales, de negocio y servicios aprobados por la compañía.

Combinación de aplicaciones sociales y empresariales en el concepto Bring Your Own Device (BYOD): presenta una paradoja en donde las políticas de dispositivos finales administrados pueden permitirles a los usuarios tener acceso a modificar y almacenar contenido; mientras que los que no están gestionados requieren una política más restrictiva que prevenga la pérdida de datos corporativos esenciales. La fuga y la exposición potencial de éstos aumentan a medida que las organizaciones permiten su acceso, ya sea a través de una estrategia BYOD o de políticas corporativas.

Limitaciones del Big Data: está siendo utilizada por TI para encontrar tendencias de seguridad y darle sentido a los cientos de miles de incidentes diarios; aun así, las estadísticas muestran que esto no es particularmente eficaz para ayudar a las organizaciones a fortalecer su postura de seguridad cibernética. Mientras que el 27% de los encuestados3 informó utilizar un método de Big Data para ayudar en la gestión de la seguridad, la mayoría indicó que eso apenas mejoró sus tareas.

Comprensión del comportamiento y la intención: la manera en cómo los usuarios interactúan con la información es una prioridad creciente. Si bien se concuerda en que la comprensión del comportamiento y la intención son vitales para la seguridad cibernética, solamente el 6% de los profesionales de esta área pueden hacerlo de manera efectiva.

Entender el factor humano es un paradigma de seguridad completamente nuevo. Solamente comprendiendo la intención detrás de las acciones de un usuario podremos reconocer la diferencia entre un comportamiento cibernético bueno o malo.

Referencias: 1SANS Institute 2,3 The Human Point: An Intersection of Behaviors, Intent & Critical Business Data.